KS한국 고용 침해사고

사고 개요

2025년 4월 19일, KS한국고용정보가 외부의 공격을 받아 개인 정보 유출 사고사 발생했다.

이 때, 유출된 데이터는 이름, 생년월일, 주민등록번호(뒷자리 포함), 이메일 주소, 비밀번호, 주소, 계좌번호, 전화번호 등의 정보이며 총 22Gb의 분량으로 다크웹에서 해당 정보들에 대한 판매가 시도되었다.

2025년 4월 5일 KS한국고용정보의 공식 도메인(ksjob.co.kr) 관리자 계정이 LummaC2 인포스틸러 악성코드에 감염되어 계정 정보 탈취 발생.

2025년 4월 19일 해커가 탈취된 관리자 계정을 이용해 **내부 인사관리시스템(HRMS)**에 침입. 약 22GB 규모의 임직원 및 퇴사자 개인정보와 신분증 사본, 가족관계증명서 등 민감 문서 유출. KS한국고용정보는 사고 인지 후 즉시 시스템 분리 조치 및 임직원에게 공지.

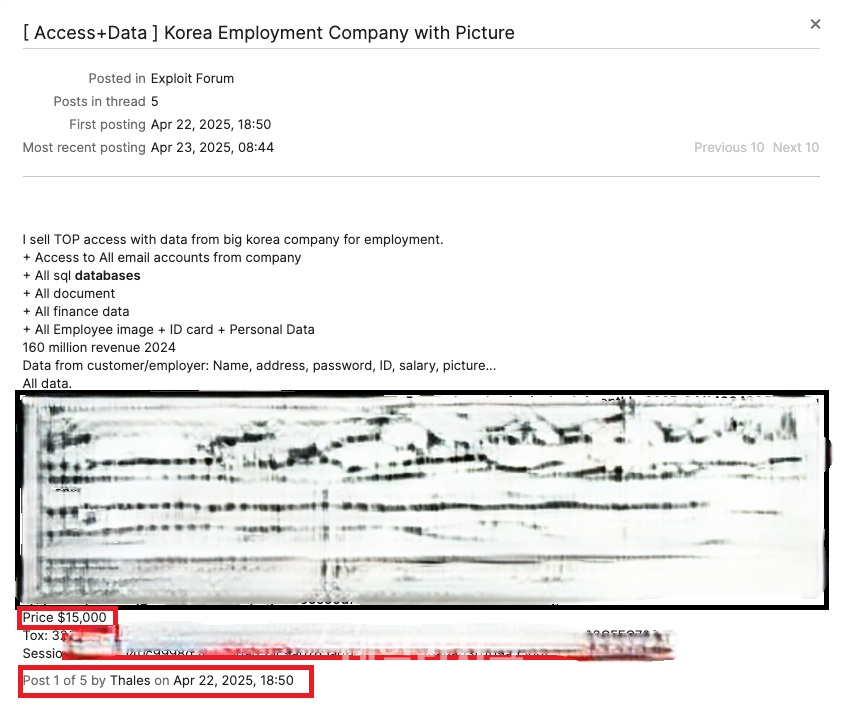

2025년 4월 24일~25일경 해커 'Thales'가 **다크웹 해킹 포럼(Exploit Forum)**에 유출된 22GB 데이터 판매 게시글 업로드.

판매가는 15,000달러로 책정, 거래 시도 확인됨. 2025년 4월 24일 이후 KS한국고용정보는 KISA, 개인정보보호위원회 등 유관기관에 사고를 신고하고, 공식 조사 착수.

2025년 4월 26일~28일 언론 및 보안 전문가들에 의해 해킹 수법, 피해 규모, 2차 피해 우려 등 사고 전말이 공개됨. KS한국고용정보는 보안 강화, 24시간 모니터링 등 후속 조치를 진행.

공격자는 별도의 내부망(폐쇄망)에 보관되는 해당 데이터들을 탈취하기 위해 내부망에 존재하는 PC에 ‘LummaC2 인포스틸러’ 악성코드를 감염시켜 내부 관리자 권한으로 폐쇄망에 접근할 수 있었다. LummaC2 인포스틸러는 정보 탈취 악성코드로 다크웹에서 'Malware-as-a-Service(MaaS)' 형태로 판매되고 있고, 해당 악성 코드는 웹 브라우저에 저장된 계정 정보, 쿠키, 신용카드 정도, 인터넷 사용 기록, 2차 인증 프로그램, 시스템 정보등 다양한 데이터를 탈취하며, 주로 이메일이나 악성광고 등 불법 프로그램으로 위장해 유포되어 다운로드 후 실행이 되면 PowerShell 같은 정상 윈도우 시스템 도구를 통해 악성코드가 설치가 된다. 이때 동적 API 호출과 정상 윈도우 프로세스 위장 등으로 탐지를 피하고 감염후에는 레지스트리 등록 등으로 시스템 재부팅 시에도 자동 실행되게 설정한 후 탈취한 정보를 공격자의 C2(Command & Control)서버로 전송된다.